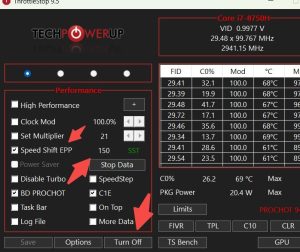

问题 如题 解决过程 更换风扇,因为之前有问题,经常发出刺耳响声,可能轴的问题,但无法解决 风扇狂转的问题 更换系统设置中电源模式性能到平衡,我们发现好很多,但还是打开一些软件或者比较消耗CPU,这个风扇也会转起来,问题有减少,但还是没有根本解决 更改控制面板的 电源选项中的电源高级设置,更改最大处理器90%,发现这个问题解决了 使用中发现cpu 频率进程1.9 左右,我的cpu 2.1 ,我改成100%,我发现cpu频率经常3.9,这个不就超频了吗?我发现风扇狂转时候都是频率3点多样子,于是我开始找有关资料 我通…

问题 自己感觉系统好久没有收到系统更新了,于是点击系统更新,于是就是发现提示你的Windows版本已终止服务,我的系统是正版的系统,怎么突然提示这个,点击检测更新,也无法获取到各种更新 过程 我搜索了资料大概就是要自己手动windows11 最新版本,但没有明白为什么微软不直接推送呢?直接丢弃22h2 版本?现在微软越来越不靠谱了,windows11 基本是我遇到最垃圾系统(稳定性来说),很多东西不稳定,以前的windows 11桌面 动不动就是卡死,目前最新的,我都发现几个bug,我都不知道他们自己用不用wind…

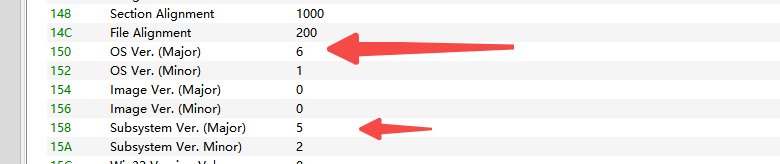

背景 上次构建了导入表,通过序号导入的,这次通过获取函数名字获取函数 过程 通过以前的exe 在idata里面随便找一个空闲的地方,设置名字 找到0x7a0 输入00004F75747075744465627567537472696E6741 前2个字节是word代表序号,这里直接给0,代表不是序号,但系统一般是带有序号的,但我们自己不需要,所以直接给0就可以了。后面字符串OutPutDebuStringA 在0x700输入 A0210000 0x700是地址 IMAGE_THUNK_DATA32 数据,就是 Ad…

背景 这里进行导入表,方便自己使用代码,导入一个代码进行测试,这个比较方便。 逻辑 分析导入表的逻辑 添加导入表 知识点 导入表的地址是虚拟地址(内存地址,不是相对地址) 需要一个节点起始地址(否则无效),所以如果需要单独节点地址 其他的参数需要分析 typedef struct _IMAGE_IMPORT_DESCRIPTOR { union { DWORD Characteristics; DWORD OriginalFirstThunk; // 包含指向IMAGE_THUNK_DATA(输入名称表)结构的数组…

背景 最近用到一个PE的知识,然后看几篇文章,决定自己二进制编辑器构建一个简单windows exe执行程序,目前这篇文章知识构建一个能够运行,但什么都不会发生程序,因为执行代码只是0xcc 对应汇编只是int 3一个调试中断而已,但已经能够说明一个pe的执行,后续系列会增加全局变量和导入函数等等,慢慢构建能用,同时可能会增加更多好玩地方。 准备工作 imhex(开源二进制编辑工具) PE-bear(pe格式工具) CFF Explore(pe格式工具) 这里用到2个PE工具,因为可以结合起来用,非常方便,CFE …

背景 因为最近用ssh 管理自己的服务器,不想用第三方客户端,我同时记录服务器ip放在自己的笔记这样子快速访问或者用utools插件快速连接到服务器,但我觉得自己记录ip或者用别的都不太方便,于是互联网查找,我发现可以用别名处理。 过程 windows 打开终端,不用能用cmd 输入 cd ~/.ssh 进入目录 输入explorer . 打开当前目录 用记事本或者其他编辑器打开 config 文件 修改host 名字名字 ssh 别名 这样子就可以连接了 config 配置 Host 永久 HostName x.…

背景 因为自己协同工具用win32开发,自己想加载一个?图标,如果直接加载bitmap非常简单,直接添加资源,然后设置bitmap的资源id即可,但我想加载一个png,因为Png可以支持透明,而且显示png也是一个非常常见的需求 解决思路 google一下基本全部都是用gdi+ 渲染到子控件中 直接渲染的话,如果控件被遮挡是不会显示的,所以这个必须控件子类化,在wm_paint进行渲染png 代码 简单封装一个基类,方便渲染子类化 #include "pch.h" #include "…

我经常出现这个错误,导致我使用inno setup 打包失败,我开始因为微软自带杀毒有问题,但我安装火绒,还是会报这个错误,偶尔我可以打包成功。后面我打包失败,我就重启几次就可以打包。 解决 我后面想文件占用,到底是什么文件被占用,我印象中inno 打包会用temp文件夹里面一个文件,所以我直接删除所有temp文件,看到到底谁占用文件,后面我发现被RAVAntivirus 占用,但我不知道这个是什么软件,因为我从来没有装过,于是搜索了一下,大概知道应该是自己从官网下载cheat engine 捆绑安装,于是我搜索这…

问题 最近升级了win11最新升级包,又出现提示我修改密码,对于个人电脑不必要频繁修改密码,因为基本都是自己用的,而且我还是笔记本,基本只有自己能接触到,所以修改密码没有意义。 解决 打开Powershell,不是打开cmd(搜索powshell即可) 粘贴 Set-LocalUser -Name Administrator -PasswordNeverExpires 1 -Name 接你的账号,如果你不是administrator,换成你自己账号名就可以了 命令 Set-LocalUser -Name Admin…

:: if the exit code is >= 1, then pause if errorlevel 1 pause 如果退出码是 >= 1就暂停 如果没有暂停就会出现错误码无法知道,有的时候命令有错误,导致无法知道错误原因。